0x01 介绍

在如今物联网技术发达的时代,攻击者可以围绕电动汽车充电器等高功率物联网设备构建一种物联网僵尸网络(IoT Botnet),用于瞬时改变电网中的电力消耗,这被称为MaDIoT(Manipulation of Demand via IoT)。在 MaDIoT 攻击中,攻击者使用由高功率物联网设备组成的僵尸网络来突然改变电力系统的负载。这些攻击会导致电网系统频率不稳定、线路故障和运营成本增加。

大多数对电力系统的攻击(例如,乌克兰电网停电、Dragonflfly 2.0 和 Aurora)都是针对电网的中央控制系统。在一个电网系统中,发电、输电和配电部门通过变电站连接,如下图所示。每个变电站都包括高压设备,如电力变压器(改变电路的电压水平)和断路器(用于连接/断开线路的开关),以及控制和保护装置,如保护继电器(检测故障),电压和电流测量传感器,以及通过 SCADA 系统与控制中心通信的远程终端单元 (RTU) 。

发电厂中的发电机的电压最初是中压(例如 13.8 kV)。然后将产生的电力升压到更高的电压水平(例如,500 kV),以便长距离传输。执行此电压电平变化是为了减少传输线中的能量损失(更高的电压电平意味着更小的电流,从而导致更低的传输损耗)。最终,用户附近的配电变电站将电力降到中压水平。配电部门通常以中压为有限地理区域内的消费者供电。

MaDIoT攻击的主要目标是操纵受感染的高功率物联网设备的消耗功率(同时打开/关闭它们),攻击者会打开均匀分布在系统节点中的所有受感染设备,从而对电网造成冲击并导致大范围停电。由于电网在有限地理区域严重供需失衡而导致系统崩溃的情况很多,因此从单个薄弱节点实施MaDIoT攻击更容易成功。

0x02 威胁模型

下图显示了MaDIoT攻击的威胁模型,分为三个阶段:

A. 离线分析节阶段

要发动成功的攻击,攻击者需要收集有关电网架构的一些基本信息。这种架构不会在很长一段时间(几年)内发生变化,因此只需要为每个目标电网获取一次。尽管电力公司和 ISO 没有明确共享此类信息,但攻击者可以通过网络钓鱼或社会工程等间接方法获取它们。除此之外,互联网上也有足够的公开可用信息可以非常详细地推断电网的拓扑结构和配置。

由于大容量电网中的所有输电线路和变电站都在室外,因此可以通过在线地图服务(例如 Google Maps )对其进行识别。攻击者可以轻松地跟踪从发电厂到配电变电站的输电线路,并获得整个系统的图形。铁塔的大小和形状揭示了相应输电线路的电压水平,攻击者可以通过将线路长度乘以相关铁塔的单位值来估计线路的技术参数。尽管如果攻击者手动执行此过程可能需要一些时间,但这里的处理时间并不重要,因为它是针对每个系统的一次性分析。此外,攻击者可以开发计算机视觉算法来自动(或半自动)使用谷歌地图卫星图片生成给定系统的图形。

B.数据采集阶段

在这个阶段,攻击者的目标是获取有关电网状态的实时信息。随着近年来放松管制的电力市场出现,实时数据可以通过 ISO 网站或Bloomberg终端等股票交易工具公开获得。这些数据是公开可用的,因此交易者和市场参与者可以监控基础系统的变化并快速调整他们在市场上的出价以获得最大利润。

通过爬取 ISO 网站和彭博终端,攻击者可以了解系统在不同节点的电力生产和消耗情况,并估计各个地理区域电网的稳定裕度。特别是,攻击者可以获得每个节点的综合发电/消耗,通过上述方法明确共享。

C. 系统分析阶段

在了解了每个节点的状态之后,攻击者的下一步就是根据电压稳定性分析来识别最易受攻击的节点。这是因为大规模停电的最常见原因之一就是严重技术事件后的电压不稳定,如能源生产和消费之间的严重失衡(例如,由于关键发电厂因技术故障)。频率是电网中的全局变量,而电压是每个系统节点中的局部变量。改变节点的电压可以通过稍微改变该节点的需求来完成,而改变系统频率则需要改变整个系统的需求。

攻击者在找到网格中最易受攻击的节点后,需要在实施前评估攻击的可行性。识别易受攻击节点的经典方法是通过电压稳定性指数,一旦攻击者根据稳定性对节点进行排名,需要评估对Top节点(例如,前 3 个最易受攻击的节点)的攻击将导致电力系统崩溃的可能性。如果攻击可行,攻击者会将攻击命令发送给位于关键节点的相关僵尸设备。如果攻击不可行,攻击者将等到下一个扫描周期开始(例如,5分钟,主要取决于公开信息的刷新率),然后从第一阶段重新开始。通过使用合适的电压稳定性指标,攻击的成功率可以高达 90%。

0x03 模拟评估

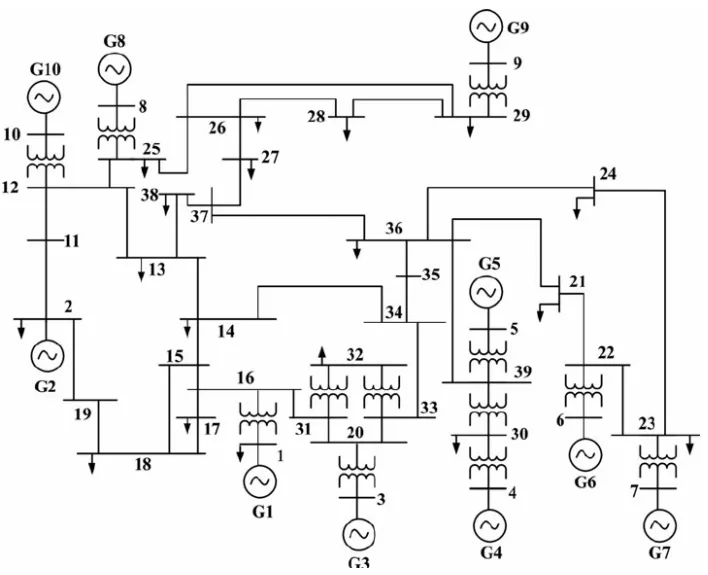

为了评估MaDIoT攻击的性能,在电力系统模拟软件DIgSILENT PowerFactory中使用了一个标准的测试电网,即新英格兰电力系统NES(New England Electric Systems)——这也被称为 IEEE 39 总线测试系统,如下图所示。NES包括 39 条总线(节点)、32 条输电线路、24 台电力变压器和 10 台发电机。系统的总基本负载为 6097.1 MW(有功负载)和 1408.9 MVAr(无功负载),相关实验的模拟和模型可在参考[5]中获得。

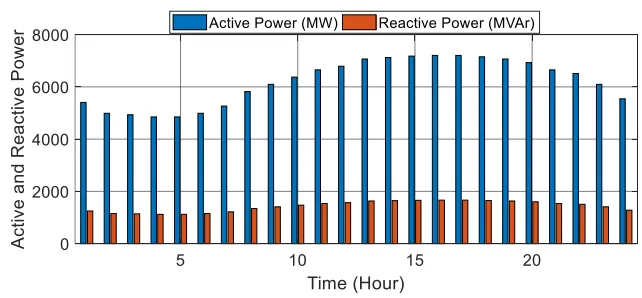

在模拟中采用了组合负载模型,对系统进行 24 小时建模。选择 24 小时是因为每个电网的日负荷曲线相似,可以合理地将分析结果外推到更长的时间段,例如一年NES电网的每日负荷分布如下图所示。

假设攻击者每 5 分钟获取一次模拟电网的功耗。因此,有 288 个时间间隔可以使用可用的高功率物联网僵尸网络来摧毁电网。对于初步评估,假设攻击者可以访问包含 150,000 个设备的僵尸网络,每个僵尸设备可以消耗 3 kW 的电力(大约每个节点 有3,850 个bot,因为NES模型有 39 个节点)。在每个节点中,攻击者需要控制大约0.2%的电网总有功功率才能进行一致的高成功率攻击。根据计算,NES电网的每个电网节点中大约有 52,000 台高功率物联网住宅设备(整个电网超过 200 万台设备)。假设攻击者不能在每个住户中控制多个僵尸设备,将需要在每个节点中攻击 3,850 个住宅(每个节点内总共有 52,000 个住户),才能在攻击中获得非常高的成功率。

上图显示了攻击对节点电压和系统频率的影响,即NES电网在一个模拟时间间隔内的系统频率和电压曲线。图中的⓪、①、②和③分别表示攻击时间、保护和控制介入时间、系统恢复正常状态和广域停电(电压崩溃)。在该图中,c1说明了系统频率随时间的变化,c2描绘了节点随时间变化的系统电压幅度。由于攻击针对的是系统的弱节点,电网控制器和保护方案无法应对攻击后的紧急情况,系统范围内的电压崩溃不可避免。具体地说,在启动 MaDIoT攻击的几秒钟后,系统节点的电压幅度就会崩溃,攻击发生近十秒后,确认停电。

0x04 结论

系统运营商应重新考虑当前不必要的在线数据共享机制和政策,对历史和实时系统数据的访问很容易被用于恶意目的。需要进一步研究以开发针对MaDIoT的有效保护方案,以帮助电网抵御新兴的高功率僵尸网络攻击。

参考

[1] IoT Botnet of High Wattage Devices Can Disrupt the Power Grid

[2] Not Everything is Dark and Gloomy: Power Grid Protections Against IoT Demand Attacks

[3] Manipulation of Energy Market Leveraging High Wattage IoT Botnets